Marché de la simulation d'attaque de violation automatisée Résumé

Selon l'analyse de MRFR, la taille du marché de la simulation automatisée de violations et d'attaques était estimée à 352,5 milliards USD en 2024. L'industrie de la simulation automatisée de violations et d'attaques devrait croître de 504,78 milliards USD en 2025 à 18303,54 milliards USD d'ici 2035, affichant un taux de croissance annuel composé (CAGR) de 43,2 pendant la période de prévision 2025 - 2035.

Principales tendances et faits saillants du marché

Le marché de la simulation automatisée des violations et des attaques est prêt à connaître une croissance substantielle, stimulée par les avancées technologiques et l'augmentation des exigences en matière de sécurité.

- L'intégration des technologies d'IA et d'apprentissage automatique transforme le paysage des simulations automatisées de violations et d'attaques.

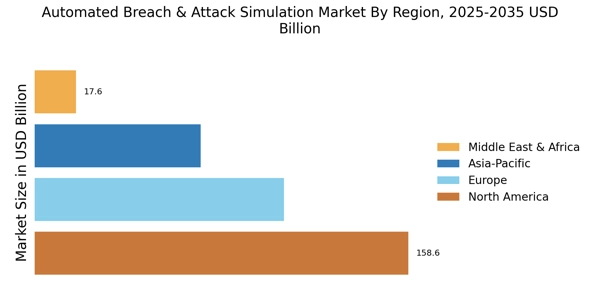

- L'Amérique du Nord reste le plus grand marché, tandis que la région Asie-Pacifique émerge comme la zone à la croissance la plus rapide pour ces solutions.

- Les solutions représentent le plus grand segment, tandis que les services connaissent la croissance la plus rapide de la demande.

- La montée des menaces en cybersécurité et les pressions de conformité réglementaire sont des moteurs clés propulsant le marché en avant.

Taille du marché et prévisions

| 2024 Market Size | 352,5 (milliards USD) |

| 2035 Market Size | 18303,54 (milliards USD) |

| CAGR (2025 - 2035) | 43,2 % |

Principaux acteurs

Cymulate (IL), SafeBreach (US), AttackIQ (US), Verodin (US), Picus Security (DE), Threatcare (US), Red Canary (US), Cado Security (GB)